L'aumento dei crimini informatici ha tassi di crescita, anno su anno, che ha percentuali a due cifre. Alcune tipologie di crimini si stanno diffondendo più di altre, con percentuali di crescita ben superiori ( di cui pre-occuparsi ). Ormai vengono attaccati sempre meno direttamente i sistemi e sempre più i dipendenti. Il punto debole è il fattore umano, è quest'ultimo ad essere preso di mira. Inoltre, nel lungo periodo di emergenza sanitaria, l'attività criminosa ha avuto la possibilità di far leva sul secondo punto debole delle organizzazioni: la promiscuità fra attività lavorativa e casa.

Il panorama degli attacchi è sempre più articolato: vishing, smishing, phishing, spear phishing, malware, ransomware, cryptojacking, social engineering, defacing, furto o perdita di dispositivi informatici aziendali, attacchi basati sul web (Cross-Site Scripting XSS, SQL Injection, DDoS), nuovi, più sofisticati, ne nasceranno. È importante sapere che alcuni di questi crimini hanno effetti immediati, istantanei nel bloccare ogni attività e nel propagarsi all'interno dell'impresa nei computer, dispositivi, macchinari ed impianti in rete. Viceversa altre attività criminose, senza sistemi che ci avvertano con warning e alert, possono essere scoperti o avere effetti dopo settimane, a volte svariati mesi.

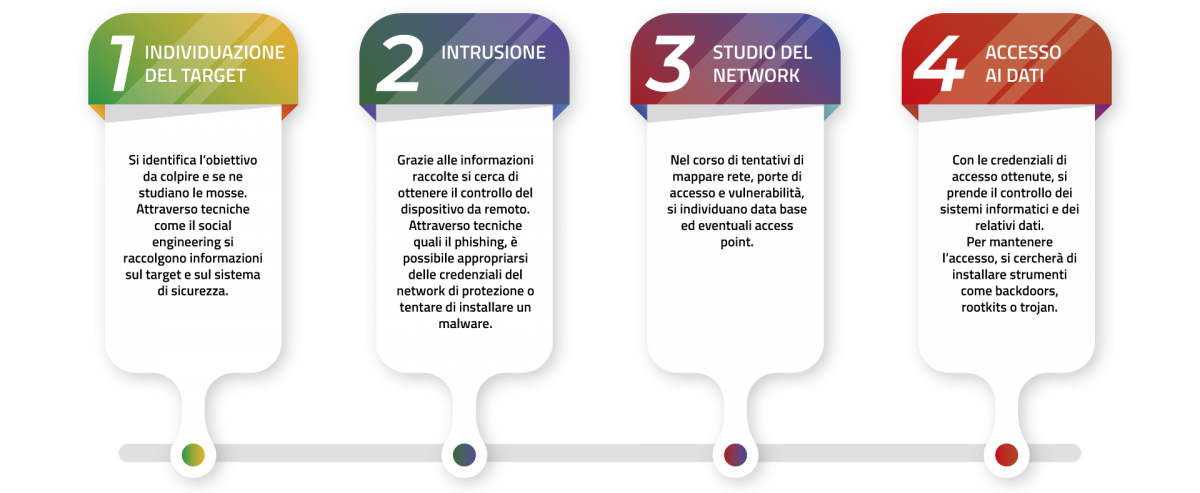

Come funzionano gli attacchi informatici? Spesso seguono modalità e azioni come delineate nella seguente infografica dell'Agenzia per l'Italia Digitale (AGID):

(clik per ingrandire l'immagine)

Due esempi recenti possono confermare l'estrema imprevedibilità degli attacchi:

• Attacco ai server interni di posta IKEA > 26 novembre 2021

L'attacco ha interessato in pieno periodo Black Friday il sistema di posta elettronica ad uso interno dell'azienda. L'attacco è stato di tipo phishing ed ha coinvolto altre aziende partner di Ikea. Le email provenendo dalla stessa rete interna, sembravano essere la continuazione di precedenti discussioni tra dipendenti. Le e-mail hanno utilizzato documenti di Office per scaricare e installare malware. IKEA ha dovuto allertare i suoi dipendenti con il seguente messaggio “C'è un attacco informatico in corso che prende di mira le cassette postali di Inter IKEA. Altre organizzazioni, fornitori e partner commerciali IKEA sono compromessi dallo stesso attacco e stanno diffondendo ulteriormente e-mail dannose a persone in Inter IKEA. L'attacco può arrivare via e-mail da qualcuno con cui lavori, da qualsiasi organizzazione esterna e come risposta a conversazioni già in corso. È quindi difficile da rilevare, per cui vi chiediamo massima cautela".

• Attacco al Sistema di gestione del Servizio Sanitario Irlandese (HSE) > 14 maggio 2021

L'attacco HSE RANSOMWARE è iniziato due mesi prima, il 16 marzo 2021, quando un lavoratore HSE, utente di una workstation, ha aperto un file Microsoft Excel contenente una macro malware, allegato a un’e-mail di phishing. Con tale azione i criminali sono riusciti a depositare nel sistema il codice che è stato successivamente programmato per realizzare l'attacco pianificato. Due mesi dopo, il 14 maggio 2021, l'attacco è partito criptando i dati presenti sui server del data center, bloccando tutto il sistema informativo sanitario irlandese. Il sistema nazionale è potuto tornare a regime solamente quattro mesi dopo, il 21 settembre 2021.

L'attacco HSE RANSOMWARE è iniziato due mesi prima, il 16 marzo 2021, quando un lavoratore HSE, utente di una workstation, ha aperto un file Microsoft Excel contenente una macro malware, allegato a un’e-mail di phishing. Con tale azione i criminali sono riusciti a depositare nel sistema il codice che è stato successivamente programmato per realizzare l'attacco pianificato. Due mesi dopo, il 14 maggio 2021, l'attacco è partito criptando i dati presenti sui server del data center, bloccando tutto il sistema informativo sanitario irlandese. Il sistema nazionale è potuto tornare a regime solamente quattro mesi dopo, il 21 settembre 2021.

Una importante analisi "The state of Ransomware 2021" è stata condotta da Sophos, azienda inglese che si occupa di sicurezza informatica. L'indagine ha coinvolto 5.400 manager dei Sistemi Informativi di aziende di medie dimensioni in 30 paesi di tutto il mondo, 200 di questi italiani. I risultati sono significativi: il riscatto medio che viene pagato si attesta sui 170.404 dollari. Le aziende che hanno deciso di pagare il riscatto sono il 32% ma, di queste, solamente l'8% riesce a recuperare tutti i propri dati. Meno di un'azienda su dieci ci riesce, fra quelle che decidono di cedere al ricatto, con enorme dispendio di tempo e di risorse.

In questo scenario poco confortante, cosa può fare una piccola azienda, meno attrezzata rispetto a imprese più grandi, spesso impresa individuale, per tali motivi più vulnerabile e più presa di mira? La risposta è che può fare molto, tantissimo, soprattutto prima, con costi e impegni sostenibilissimi, prevenendo fermi dell'attività di settimane, perdite importantissime di dati, informazioni, conoscenza, a volte i dati e i cicli di lavorazione di intere linee produttive, documentazione di prodotto o archivi della clientela costruiti in anni di attività.

COSA FARE PRIMA

Anzitutto tre cose:

Punto A > Seguire e applicare le raccomandazioni rivolte alle piccole e medie imprese realizzate dall' ENISA-Agenzia dell'Unione Europea per la Cybersicurezza. Sono 12 azioni pratiche, utili per proteggere le proprie attività e i propri sistemi. Fra le 12, la prima è una delle più importanti: una solida sicurezza informatica è essenziale per il successo duraturo di ogni PMI, occorre dunque prendere consapevolezza del problema coinvolgendo tutto il personale dell'impresa. Per applicare le raccomandazioni è necessario definire, come per la sicurezza da infortuni sul lavoro, una persona (o un team) designata a gestire l’incidente informatico insieme a un piano d'azione ufficiale che definisca precise azioni d'intervento. Nel piano occorrerà anche identificare i sistemi che per l'impresa sono cruciali, vitali, quelli da proteggere maggiomente, i programmi, server, processi che, se colpiti, potrebbero fermare a lungo, o definitivamente, l'attività dell'impresa. Il piano non deve essere definito durante l'incidente, ben prima deve essere provato, condiviso, documentato e perfezionato.

Punto B > Affidarsi a professionisti del settore di provata esperienza, che posseggano, curino e mantengano le proprie competenze aggiornate nel tempo. L'ambito d'intervento è delicato, necessario rivolgersi a specialisti qualificati, imprese o liberi professionisti. L'improvvisazione, su questo argomento, è del tutto sconsigliata. Tali interventi potranno valutare l'intera impresa e le proprie attività, considerando aree e punti di vulnerabilità, definendo le opportune azioni di miglioramento per la mitigazione del rischio, creando forti perimetri di sicurezza attorno all'impresa e alle sue attività. Gli interventi dovranno necessariamente riguardare le PERSONE, i PROCESSI, le TECNOLOGIE, non solamente un aspetto dei tre. Non è sufficiente l'installazione di un firewall, come visto precedentemente l'anello debole spesso è il fattore umano, dunque l'intervento dovrà riguardare l'intero SISTEMA impresa. Punto non secondario è che tali interventi siano progettati anche da personale esterno all'azienda: riusciranno a cogliere e valutare aspetti non immediatamente visibili quando si è coinvolti nei processi, oltre a portare nell'intervento tutta l'esperienza maturata su tante altre attività simili. Sempre più praticato è il ricorso a servizi di Security Operation Center (SOC), opzione scalabile e realistica per le organizzazioni di tutte le dimensioni. Tali centri gestiscono da remoto i processi di governo e gestione dell'infrastruttura IT dell'azienda. Il migliore riferimento per essere indirizzati a specialisti sul proprio territorio è l'Associazione Italiana per la Sicurezza Informatica-Clusit (di cui segnaliamo il puntuale rapporto annuale sulla sicurezza ITC in Italia ). Tale tipo di consulenza alle imprese viene promosso, oltre che cofinanziato, anche dal Bando Voucher Digitali I4.0 della Camera di Commercio.

Punto C > È necessario mettere al sicuro i propri dati. La realizzazione di backup regolari - ad esempio a fine giornata o a fine settimana lavorativa - deve avere la massima priorità, soprattutto quando si lavora da remoto o non in rete. Occorre non limitarsi solamente ai computer che si utilizzano, ma a macchinari, impianti, applicativi impiegati quotidianamente per la propria attività. Se non si utilizzano già sistemi di salvataggio che provvedano a realizzare automaticamente backup su più supporti, risulta fondamentale organizzarsi almeno per la minima soluzione di sicurezza consigliata, applicare la REGOLA del 3 - 2 - 1:

3 - Possedere almeno tre copie dei propri dati / informazioni / archivi.

2 - Conservare le copie su due supporti differenti di tecnologia diversa.

1 - Conservare una copia del backup altrove, distante dall'impresa, negozio, ufficio, studio, o dove state conservando le altre due copie, valutando se meglio off-line, cioé non collegata in rete.

2 - Conservare le copie su due supporti differenti di tecnologia diversa.

1 - Conservare una copia del backup altrove, distante dall'impresa, negozio, ufficio, studio, o dove state conservando le altre due copie, valutando se meglio off-line, cioé non collegata in rete.

Particolare attenzione richiede il punto 2: importante utilizzare almeno due tecnologie diverse (es. SSD, HDD, Cloud, ecc). Supporti della stessa tecnologia (ad esempio salvare tutte le copie solamente su Cloud) a causa di imprevisti, o con il passare del tempo, potrebbero risultare non più leggibili e recuperabili. Occorre prevedere che i backup siano verificati periodicamente, assicurandosi che siano effettivamente utilizzabili. Per creare copie di sicurezza dei propri dati molti software agevolano e automatizzano queste operazioni.

COSA FARE DURANTE

Dipende dal tipo di attacco. Molto spesso l'azione di reazione all'attacco dev'essere rapidissima, il più possibile tempestiva, occorre isolare e contingentare l'area dell'azienda dove si è verificata la criticità, prima che abbia modo di propagarsi all'intera rete, raggiungere altre filiali collegate, propagarsi ai vari backup dei dati. Tali velocità d'intervento sono ottenibili per lo più grazie a servizi di controllo e protezione che proteggono l'impresa 24/7. Per altri tipi di crimini, ad esempio furti di segreti industriali, è viceversa fondamentale individuare gli autori, i criminali sanno quando la vittima spegne il computer o inizia a bloccare gli accessi, ed inizieranno a nascondersi. In tal caso serviranno lunghe e pazienti attività per tentare di risalire a chi sta effettuando l'attacco, lo spegnere il computer determinerebbe la perdita di log, tracce e informazioni importanti. Il piano per la sicurezza informatica prevederà tutti le possibili situazioni, ogni azione di rimedio, oltre che di ripristino alla situazione precedente. Il responsabile della sicurezza informatica insieme ai professionisti e servizi di supporto, saranno immediatamente allertati dagli automatismi di controllo che monitorano eventuali attacchi. Rimane comunque compito di ogni dipendente quello di segnalare repentinamente ogni incidente o anomalia: la gestione degli incidenti di sicurezza è responsabilità di tutti.

Se non ci si è adeguatamente protetti? Se si subisce, nel caso di un ransomware, una richiesta di pagamento per evitare che i dati vengano resi pubblici e riavere l’accesso ai propri file criptati per ritornare operativi, la vittima si pone la domanda: cedere al ricatto e pagare, oppure rifiutarsi?

La risposta per Polizia Postale, nucleo privacy della Guardia di Finanza, professionisti che si occupano di sicurezza informatica, è ferma ed unanime: NO, non cedere al pagamento del riscatto. Tale pagamento determinerebbe per le aziende private l'apertura di scenari rischiosi: aderendo alle richieste del riscatto, se ne "favorisce" il reato estorsivo commesso da chi effettua l’attacco, generando responsabilità anche di natura penale. Inoltre, come visto precedentemente, anche al di fuori dell'ambito legislativo del nostro paese, meno di un'impresa su dieci fra tutte quelle che hanno pagato il riscatto, riesce a recuperare interamente i propri dati. Le imprese che hanno pagato una prima volta, spesso, in seguito, subiscono la doppia estorsione (double extortion), la minaccia di diffondere le informazioni rubate se non viene effettuato un pagamento aggiuntivo, condotta criminale che così ha modo di reiterarsi nel tempo.

La risposta per Polizia Postale, nucleo privacy della Guardia di Finanza, professionisti che si occupano di sicurezza informatica, è ferma ed unanime: NO, non cedere al pagamento del riscatto. Tale pagamento determinerebbe per le aziende private l'apertura di scenari rischiosi: aderendo alle richieste del riscatto, se ne "favorisce" il reato estorsivo commesso da chi effettua l’attacco, generando responsabilità anche di natura penale. Inoltre, come visto precedentemente, anche al di fuori dell'ambito legislativo del nostro paese, meno di un'impresa su dieci fra tutte quelle che hanno pagato il riscatto, riesce a recuperare interamente i propri dati. Le imprese che hanno pagato una prima volta, spesso, in seguito, subiscono la doppia estorsione (double extortion), la minaccia di diffondere le informazioni rubate se non viene effettuato un pagamento aggiuntivo, condotta criminale che così ha modo di reiterarsi nel tempo.

COSA FARE DOPO

È importante denunciare. Dare massima visibilità al fenomeno criminoso. Creare rete fra le imprese, condividere le azioni di prevenzione ed i servizi di protezione e monitoraggio, coinvolgendo i propri clienti / fornitori, oppure le aziende prossime per vicinanza, distretto, settore, filiera. Ogni azione di condivisione è utile ad ostacolare la diffusione del crimine. Le attività malavitose si fronteggiano con la conoscenza, aumentando cultura, esperienza e consapevolezza di aziende e dipendenti. Polizia postale > https://www.commissariatodips.it

Dopo l'attacco è necessario continuare a monitorare i sistemi colpiti, l'hacker potrebbe aver installato backdoor che gli consentono nuovi accessi per controllare il sistema informatico. Spesso attenderà che le acque si siano calmate, tornando dopo settimane o mesi. L'operazione di bonifica deve dunque essere capillare, estendersi a tutta la rete, a tutti i dispositivi collegati e collegabili, a servizi web in cloud o che utilizzino server esterni all'impresa, web-app, siti web, e-commerce. Solo l'avere a disposizione un backup aggiornato consentirà di tornare alla situazione precedente all'incidente, ripristinando tutte le funzionalità.

L'esatto momento per fronteggiare un attacco, dunque, non è DURANTE o DOPO l'incidente. Occorre agire e prendere provvedimenti ORA

METTITI ALLA PROVA, METTI ALLA PROVA I TUOI COLLABORATORI

Sai creare una password efficace? Sai riconoscere una mail di phishing? Sai accorgerti quando un sito è fake? Con questo percorso guidato di circa 10-15 minuti potrai metterti alla prova, oltre ad imparare qualcosa che probabilmente non conoscevi riguardo alla tua sicurezza digitale. Il servizio nasce grazie alla collaborazione fra Google e l'Associazione internazionale di consumatori Euroconsumers. Altroconsumo, per l'Italia, ne fa parte.

Se questo articolo ti è stato utile, puoi condividerlo utilizzando il seguente link breve > www.bit.ly/PID_BO_Cybercrime

CONTATTI

PID - Punto Impresa Digitale

Indirizzo: Via Marco Emilio Lepido, 178 - 40132 Bologna

Orari: Riceve il pubblico su appuntamento

Telefono: 051.6093.232

E-mail: pid@bo.camcom.it